“Firewallrule”的版本间的差异

来自WFilter上网行为管理系统文档和指南

(创建页面,内容为“{{DISPLAYTITLE:防火墙规则}} == 新增规则 == <p>'''接口''':对应“网络设置”-“接口设置”中的内网外网。</p> <p>'''源IP''':数据包...”) |

|||

| 第10行: | 第10行: | ||

<p>'''时间段''':“生效时间”设为指定时间后后可以设置,配置规则生效的开始时间和结束时间。</p> | <p>'''时间段''':“生效时间”设为指定时间后后可以设置,配置规则生效的开始时间和结束时间。</p> | ||

<p>'''星期''':设置在一周内,规则生效的时间。</p> | <p>'''星期''':设置在一周内,规则生效的时间。</p> | ||

| − | + | [[文件: Firewall_set.jpg]] | |

== 高级设置 == | == 高级设置 == | ||

<p>'''丢弃无效的数据包''':对于无效的数据包进行丢弃。</p> | <p>'''丢弃无效的数据包''':对于无效的数据包进行丢弃。</p> | ||

<p>'''启用SYN-flood防护''':SYN Flood是一种广为人知的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。开启后可以防止受到SYN-flood攻击。</p> | <p>'''启用SYN-flood防护''':SYN Flood是一种广为人知的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。开启后可以防止受到SYN-flood攻击。</p> | ||

<p>'''允许WAN口Ping通''':允许从WAN口ping通路由器。</p> | <p>'''允许WAN口Ping通''':允许从WAN口ping通路由器。</p> | ||

| + | [[文件: Firewall_advanced.jpg]] | ||

2015年12月4日 (五) 14:25的版本

1 新增规则

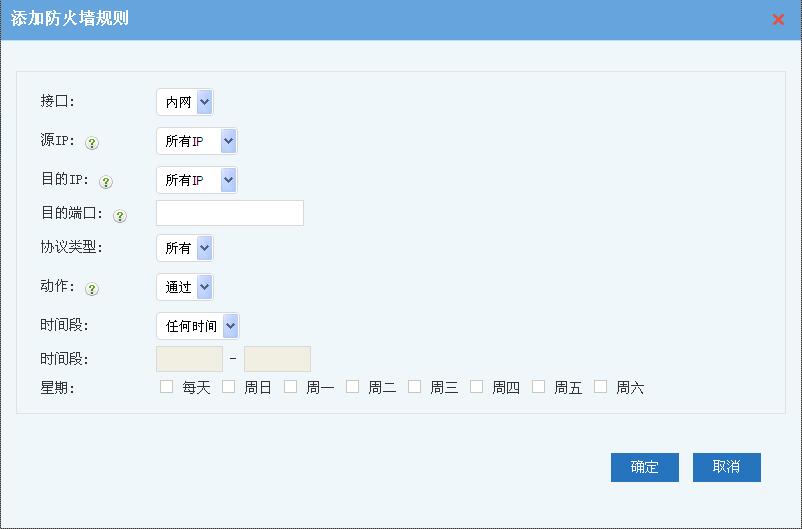

接口:对应“网络设置”-“接口设置”中的内网外网。

源IP:数据包是从哪个IP发出来的,起源IP。支持“所有IP”、“指定IP”和“指定IP段”3种IP格式。当选择“指定IP”时,可以输入单个IP地址,或者IP段(比如192.168.1.0/24)。选择“指定IP段”时,需要输入IP范围。

目的IP:数据包要到达的IP,发往哪里。支持“所有IP”、“指定IP”和“指定IP段”3种IP格式。当选择“指定IP”时,可以输入单个IP地址,或者IP段(比如192.168.1.0/24)。选择“指定IP段”时,需要输入IP范围。

目的端口:数据包要到达的端口。“端口”支持一个端口或者一个端口范围,例:8000或者8000:9000(范围)。

协议类型:TCP或者UDP或者两者皆有。

动作:“阻止”:客户机会立即收到被拒绝的数据包(RST)。“丢弃”:直接丢弃数据包,客户机需要等待连接超时。“通过”:放行该数据包。

生效时间:设置该条防火墙规则的生效时间,可以指定时间段,也可以任何时间都生效。

时间段:“生效时间”设为指定时间后后可以设置,配置规则生效的开始时间和结束时间。

星期:设置在一周内,规则生效的时间。

2 高级设置

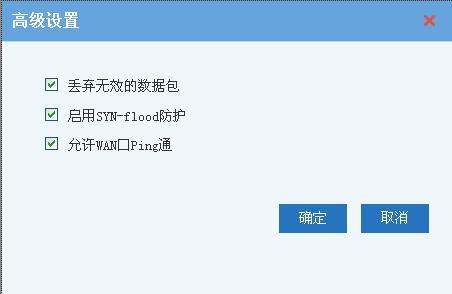

丢弃无效的数据包:对于无效的数据包进行丢弃。

启用SYN-flood防护:SYN Flood是一种广为人知的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。开启后可以防止受到SYN-flood攻击。

允许WAN口Ping通:允许从WAN口ping通路由器。