“Ipsecvpn”的版本间的差异

来自WFilter上网行为管理系统文档和指南

(→IPSec隧道配置) |

|||

| 第15行: | 第15行: | ||

* 先在A创建IPSec隧道,把“远程IP”设置为“不限制”。 | * 先在A创建IPSec隧道,把“远程IP”设置为“不限制”。 | ||

* B、C分别创建隧道,把“远程IP”设置为A的公网IP。 | * B、C分别创建隧道,把“远程IP”设置为A的公网IP。 | ||

| − | * 这样AB、AC之间的IPSec | + | * 这样AB、AC之间的IPSec VPN隧道就建立起来了。具体配置请参见下面的例子。 |

具体配置如下: | 具体配置如下: | ||

| 第66行: | 第66行: | ||

[[文件:ipsec_client01.png|800px]] | [[文件:ipsec_client01.png|800px]] | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

=== 分支C的配置 === | === 分支C的配置 === | ||

| 第76行: | 第71行: | ||

[[文件:ipsec_client03.png|800px]] | [[文件:ipsec_client03.png|800px]] | ||

| − | + | ||

| − | + | 经过上述步骤,即可使AB、AC之间互联互通。如果B和C之间也需要互通,那么在总部的ipsec“本地网络”中把B、C的网段都加上。如图: | |

[[文件:ipsec_client04.png|800px]] | [[文件:ipsec_client04.png|800px]] | ||

| − | |||

| − | |||

== 单臂部署的IPSecVPN组网 == | == 单臂部署的IPSecVPN组网 == | ||

2019年11月28日 (四) 17:26的版本

目录

1 IPSec隧道

IPSec VPN即指采用IPSec协议来实现远程接入的一种VPN技术,IPSec全称为Internet Protocol Security,是由Internet Engineering Task Force (IETF) 定义的安全标准框架,用以提供公用和专用网络的端对端加密和验证服务。

该模块用于在多个WFilter局域网之间建立IPSec VPN通道,使多个局域网变成一个VPN(虚拟局域网)。WFilter的IPSec隧道没有数量限制,只要硬件许可,理论上可以建立无数个IPSec隧道。

2 IPSec隧道配置

在建立IPSec隧道前,要先进行规划。举例如下:

- 假设你有3个局域网A、B、C。

- A有固定公网IP,B、C都是动态IP。

那么建议的方案是:

- 首先A、B、C的内网网段要不一样。比如分别是:192.168.10.0/24,192.168.20.0/24和192.168.30.0/24。

- 先在A创建IPSec隧道,把“远程IP”设置为“不限制”。

- B、C分别创建隧道,把“远程IP”设置为A的公网IP。

- 这样AB、AC之间的IPSec VPN隧道就建立起来了。具体配置请参见下面的例子。

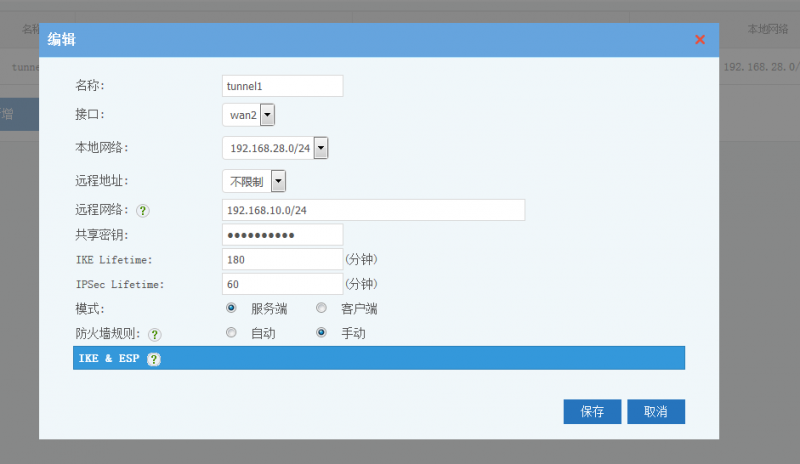

具体配置如下:

- 接口:配置隧道的WAN口线路。

- 本地网络:参与VPN互联的本地局域网网段。

- 远程地址:对方局域网的公网IP或者域名(包括动态域名),或者设置为“不限制”让对方局域网拨入。

- 远程网络:远程的内网网段,可以填写多个IP段。比如:“192.168.20.0/24,192.168.30.0/24,172.16.1.0/24”。

- 共享密钥:隧道的共享密码,隧道两侧的密码必须一致。

- 模式:服务端(等待客户端来连接),客户端(主动连接)

- 防火墙规则:自动(自动允许对端连接本地内网)、手动(需要手动配置防火墙策略)

- IKE、ESP:验证、传输的加密方式,隧道两侧的IKE版本,IKE以及ESP的加密方式必须一致。

请注意:

- 防火墙规则手动模式时,VPN对端的终端是不允许访问本地局域网的,您需要在“配置”->“防火墙设置”中进行策略控制(VPN对端的接口为“外网”,方向为“转发”)

- 自动防火墙规则时,会自动在创建ipsec的wan口上允许vpn转发数据,当有多个wan口时,由于分流策略的影响,建议手动添加对应的防火墙策略。

- 如果启用了DMZ,需要把ipsec的端口“500,4500”加到例外的端口中去。否则无法建立连接。

- IPSec隧道的WAN口有多个静态IP时,只会在第一个静态IP上监听。

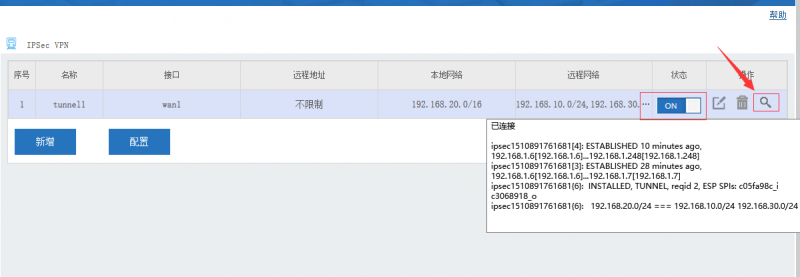

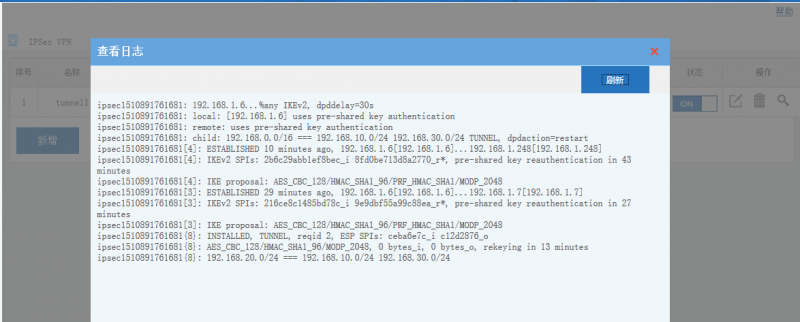

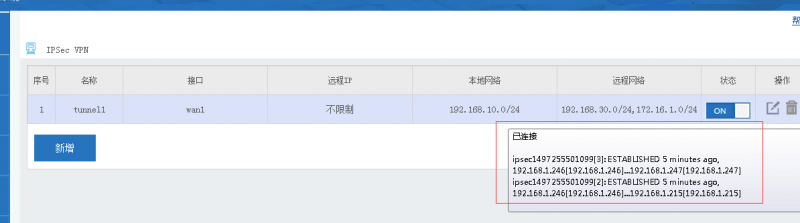

3 查看隧道状态

把鼠标移到“状态”的图标上即可查看隧道状态,点击“查看日志”的图标可以查看具体的日志信息。如图:

4 一次典型的IPSecVPN组网

假设有3个子网:

- A为总部,公网静态IP地址,内网网段是192.168.10.0/24。

- B为分支机构,动态公网IP,内网网段是192.168.30.0/24。

- C为分支机构,动态公网IP,内网网段是172.16.1.0/24。

下面我们将以此为例,来演示如何使A、B、C之间互联互通。

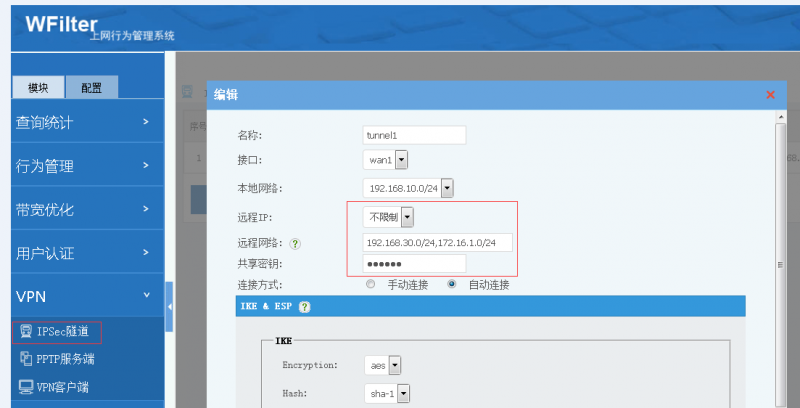

4.1 总部A的配置

- 创建IPSec隧道

- 允许分支之间互访

不添加此项配置,不影响分支访问总部,只是分支之间不能互访。

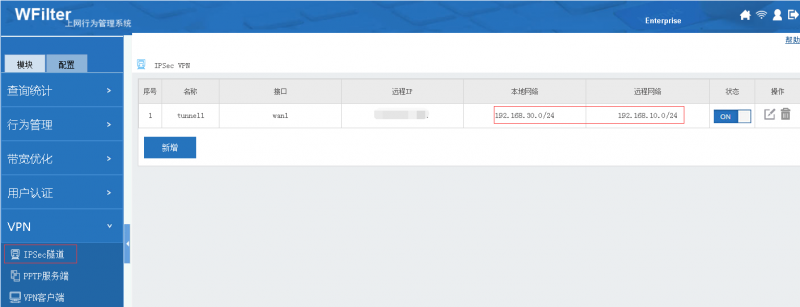

4.2 分支B的配置

- 创建IPSec隧道

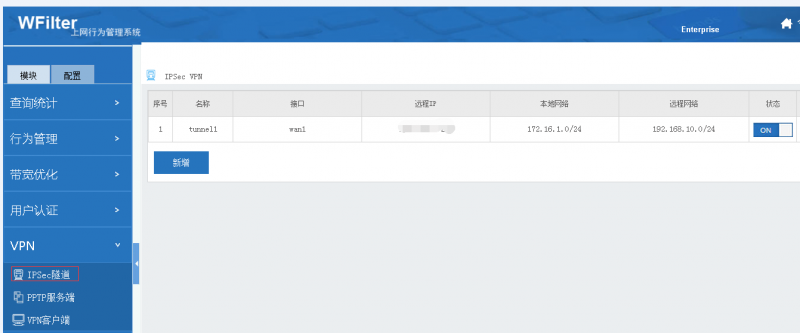

4.3 分支C的配置

- 创建IPSec隧道

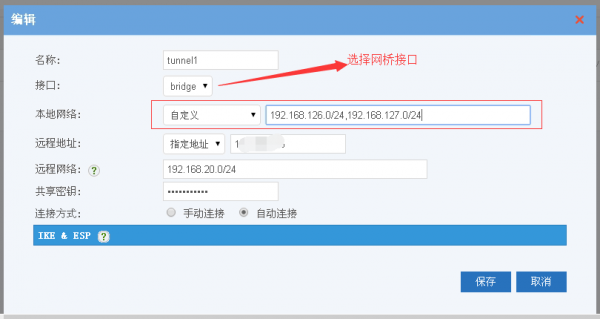

经过上述步骤,即可使AB、AC之间互联互通。如果B和C之间也需要互通,那么在总部的ipsec“本地网络”中把B、C的网段都加上。如图:

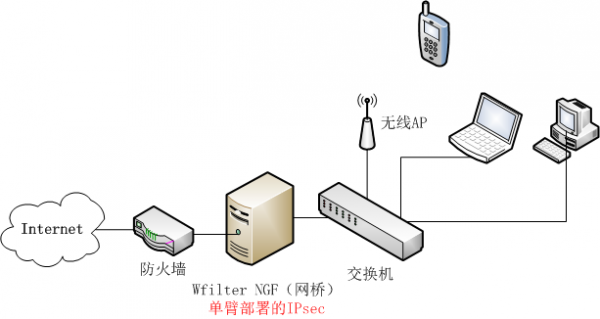

5 单臂部署的IPSecVPN组网

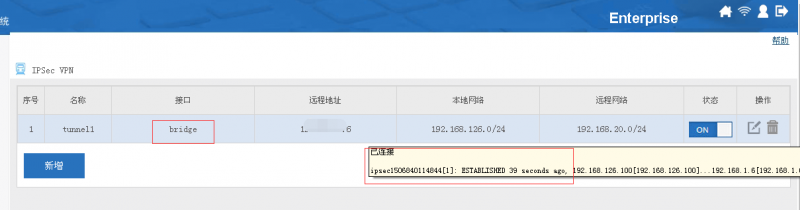

网络结构如下图,WFilter NGF以网桥方式部署,启用IPsec隧道功能。这种VPN部署方式叫做“单臂部署”。

5.1 创建IPSec隧道

接口选择“bridge”(网桥),如果网桥的IP段和内网IP段不一致,请在“本地网络”中选择“自定义”。

5.2 网关的端口映射配置

在网关设备上,需要把IPSec的端口(UDP 500和UDP 4500)映射到WFilter NGF的IP(网桥)。如图:

5.3 网关的路由表配置

在网关设备上,需要配置路由表,把往IPSec隧道远程网络的访问的下一跳地址指向到WFilter NGF的IP(网桥)。

经过以上配置,即可建议IPSec隧道。如下图: