“Firewallrule”的版本间的差异

来自WFilter上网行为管理系统文档和指南

| (未显示同一用户的16个中间版本) | |||

| 第1行: | 第1行: | ||

{{DISPLAYTITLE:防火墙规则}} | {{DISPLAYTITLE:防火墙规则}} | ||

| − | + | “防火墙模块”用于配置基于IP和端口的防火墙策略,如果您需要过滤网页、禁止协议应用等,请使用“模块”中的[[Policy|“上网行为管理”]]各模块。 | |

== 新增规则 == | == 新增规则 == | ||

| − | [[文件: Firewall_set. | + | [[文件: Firewall_set.png|650px]] |

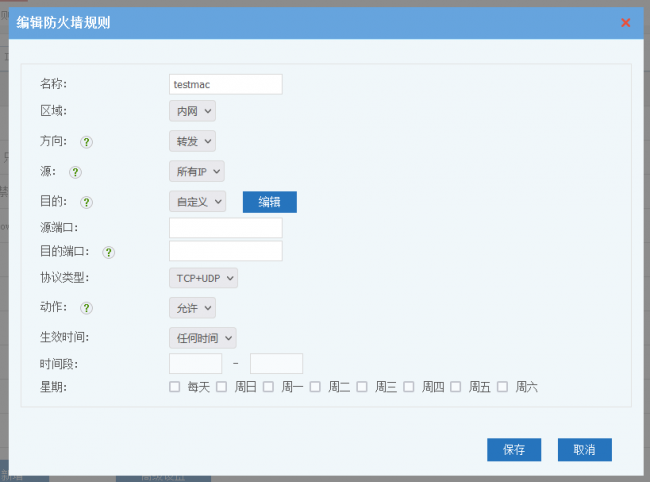

新增防火墙规则,如上图。以下是各项的说明。 | 新增防火墙规则,如上图。以下是各项的说明。 | ||

| − | * ''' | + | * '''区域''':分为“内网”和“外网”。网桥模式时,“外网”无效。 |

| − | * ''' | + | * '''方向''': |

| + | ** 入方向:指发送到NGF设备本身的数据包。 | ||

| + | ** 转发:指通过NGF设备转发的数据包,比如内网到外网,或者外网到内网的数据。 | ||

| + | * '''源''':数据包的来源。支持“所有IP”、“指定IP”、“IP范围”和自定义四种格式。 | ||

** 选择“指定IP”时,可以输入单个IP地址,或者IP段(比如192.168.1.10或者192.168.1.0/24)。 | ** 选择“指定IP”时,可以输入单个IP地址,或者IP段(比如192.168.1.10或者192.168.1.0/24)。 | ||

| − | ** | + | ** 选择“IP范围”时,需要输入IP范围。 |

| − | * ''' | + | * '''目的''':数据包的目的,支持“所有”,“指定IP”,“IP范围”和“自定义”四个选项。 |

| − | * '''目的端口''' | + | * '''源端口''':数据包的源端口,支持一个端口或者一个端口范围。 |

| + | * '''目的端口''':数据包的目的端口。支持一个端口或者一个端口范围,举例: | ||

| + | ** 一个端口:8000 | ||

| + | ** 多个端口:80 8000 | ||

| + | ** 端口范围:8000:9000 | ||

| + | ** 端口加端口范围:80 8000:9000 | ||

| + | ** 为空:匹配所有端口 | ||

| + | * '''协议类型''' | ||

| + | ** 所有:所有协议,包括TCP, UDP, ICMP和其他IP协议。 | ||

| + | ** TCP+UDP:包括TCP和UDP协议。 | ||

* '''动作''': | * '''动作''': | ||

** “阻止”:客户机会立即收到被拒绝的数据包(RST)。 | ** “阻止”:客户机会立即收到被拒绝的数据包(RST)。 | ||

** “丢弃”:直接丢弃数据包,客户机需要等待连接超时。 | ** “丢弃”:直接丢弃数据包,客户机需要等待连接超时。 | ||

| − | ** | + | ** “允许”:放行该数据包。 |

* '''生效时间'''、'''时间段'''、'''星期''':设置该策略生效的时间段。 | * '''生效时间'''、'''时间段'''、'''星期''':设置该策略生效的时间段。 | ||

| + | |||

| + | == 自定义 == | ||

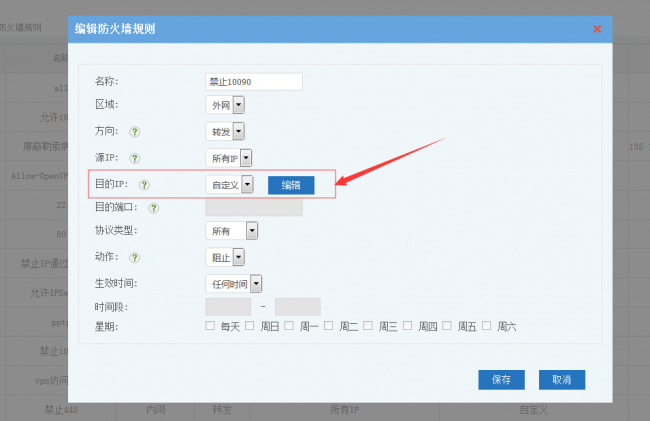

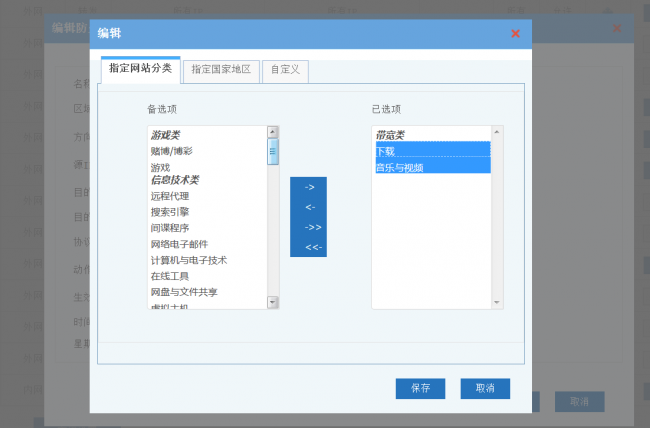

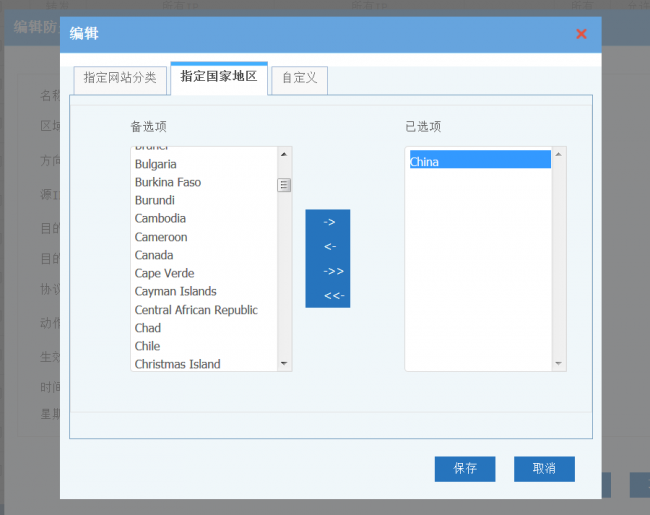

| + | “源”或者“目的”选择自定义时,可以输入IP段、域名、MAC地址,也可以选择网站分类和国家地区。当输入域名或者网站分类时,系统会自动监控到目的域名的DNS请求,并把解析的IP加入到屏蔽列表。如下图: | ||

| + | |||

| + | [[文件: ros_firewall_dstip01.png|650px]] | ||

| + | |||

| + | [[文件: ros_firewall_dstip02.png|650px]] | ||

| + | |||

| + | [[文件: ros_firewall_dstip03.png|650px]] | ||

| + | |||

| + | [[文件: ros_firewall_dstip04.png|650px]] | ||

| + | |||

| + | IP、IP段或者域名(每个一行),如: | ||

| + | |||

| + | “192.168.1.1” | ||

| + | |||

| + | “192.168.1.0/24” | ||

| + | |||

| + | “*.imfirewall.com” | ||

| + | |||

| + | [[文件: ros_firewall_dstip05.png|650px]] | ||

== 规则的匹配 == | == 规则的匹配 == | ||

| 第24行: | 第57行: | ||

每一个数据包都会从上往下对策略进行匹配,当匹配到其中一条时,则不再继续匹配。所以,规则的顺序是规则能否生效的一个重要因素。 | 每一个数据包都会从上往下对策略进行匹配,当匹配到其中一条时,则不再继续匹配。所以,规则的顺序是规则能否生效的一个重要因素。 | ||

如果要调整规则的顺序,请点击“排序”的图标进行拖动,然后点击“确认”保存。如下图: | 如果要调整规则的顺序,请点击“排序”的图标进行拖动,然后点击“确认”保存。如下图: | ||

| − | [[文件: ros_firewall_01.png | + | |

| + | [[文件: ros_firewall_01.png|650px]] | ||

== 高级设置 == | == 高级设置 == | ||

| − | |||

| − | + | 高级设置可以设置“区域”的默认安全策略、网段、NAT转换等配置,默认支持“内网”和“外网”两个区域。如下图: | |

| − | + | ||

| − | + | [[文件: Firewall_advanced.png|600px]] | |

| − | [[文件: Firewall_advanced. | + | |

| + | [[文件: Firewall_advanced2.png|600px]] | ||

| + | |||

| + | [[Category:Firewall]] | ||

2022年1月20日 (四) 17:14的最新版本

“防火墙模块”用于配置基于IP和端口的防火墙策略,如果您需要过滤网页、禁止协议应用等,请使用“模块”中的“上网行为管理”各模块。

1 新增规则

新增防火墙规则,如上图。以下是各项的说明。

- 区域:分为“内网”和“外网”。网桥模式时,“外网”无效。

- 方向:

- 入方向:指发送到NGF设备本身的数据包。

- 转发:指通过NGF设备转发的数据包,比如内网到外网,或者外网到内网的数据。

- 源:数据包的来源。支持“所有IP”、“指定IP”、“IP范围”和自定义四种格式。

- 选择“指定IP”时,可以输入单个IP地址,或者IP段(比如192.168.1.10或者192.168.1.0/24)。

- 选择“IP范围”时,需要输入IP范围。

- 目的:数据包的目的,支持“所有”,“指定IP”,“IP范围”和“自定义”四个选项。

- 源端口:数据包的源端口,支持一个端口或者一个端口范围。

- 目的端口:数据包的目的端口。支持一个端口或者一个端口范围,举例:

- 一个端口:8000

- 多个端口:80 8000

- 端口范围:8000:9000

- 端口加端口范围:80 8000:9000

- 为空:匹配所有端口

- 协议类型

- 所有:所有协议,包括TCP, UDP, ICMP和其他IP协议。

- TCP+UDP:包括TCP和UDP协议。

- 动作:

- “阻止”:客户机会立即收到被拒绝的数据包(RST)。

- “丢弃”:直接丢弃数据包,客户机需要等待连接超时。

- “允许”:放行该数据包。

- 生效时间、时间段、星期:设置该策略生效的时间段。

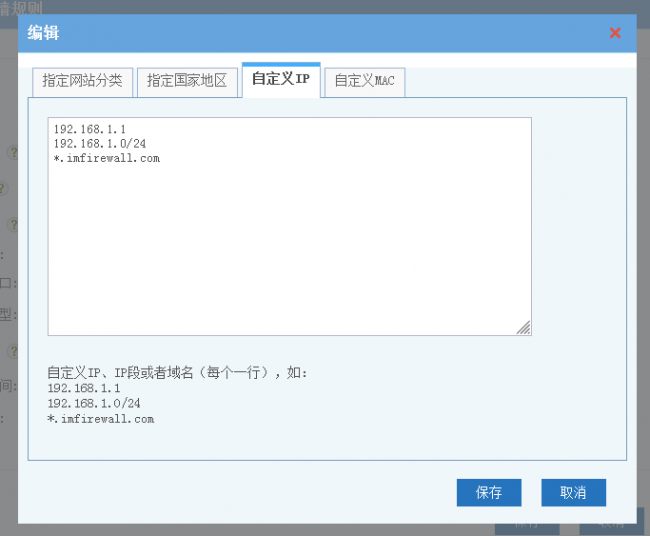

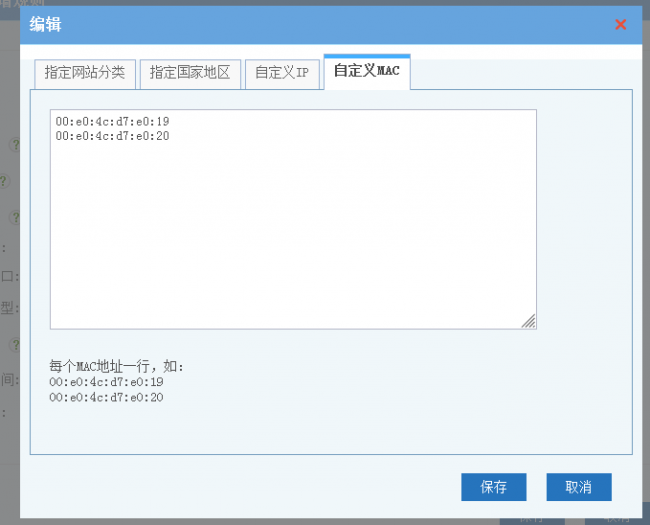

2 自定义

“源”或者“目的”选择自定义时,可以输入IP段、域名、MAC地址,也可以选择网站分类和国家地区。当输入域名或者网站分类时,系统会自动监控到目的域名的DNS请求,并把解析的IP加入到屏蔽列表。如下图:

IP、IP段或者域名(每个一行),如:

“192.168.1.1”

“192.168.1.0/24”

“*.imfirewall.com”

3 规则的匹配

每一个数据包都会从上往下对策略进行匹配,当匹配到其中一条时,则不再继续匹配。所以,规则的顺序是规则能否生效的一个重要因素。 如果要调整规则的顺序,请点击“排序”的图标进行拖动,然后点击“确认”保存。如下图:

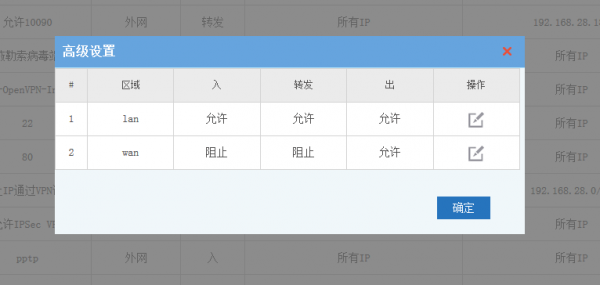

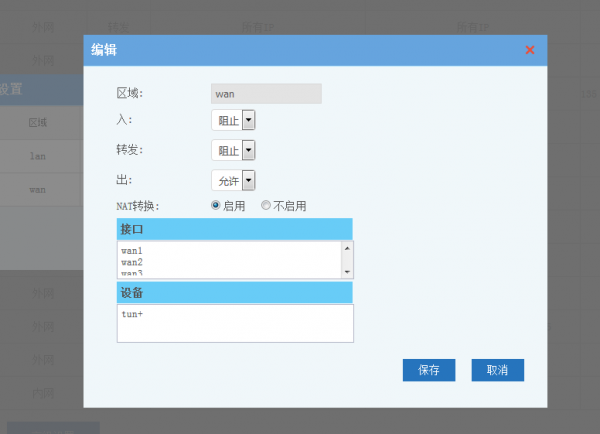

4 高级设置

高级设置可以设置“区域”的默认安全策略、网段、NAT转换等配置,默认支持“内网”和“外网”两个区域。如下图: