“Enable AD Radius”的版本间的差异

来自WFilter上网行为管理系统文档和指南

(→= Radius客户端) |

(→域用户权限的修改) |

||

| (未显示同一用户的2个中间版本) | |||

| 第53行: | 第53行: | ||

在“路由与远程访问”中,需要允许“CHAP”的验证方式,步骤如下图: | 在“路由与远程访问”中,需要允许“CHAP”的验证方式,步骤如下图: | ||

| − | [[文件:ngf_radius14.png]] | + | [[文件:ngf_radius14.png|600px]] |

| − | [[文件:ngf_radius15.png]] | + | [[文件:ngf_radius15.png|600px]] |

| − | [[文件:ngf_radius16.png]] | + | [[文件:ngf_radius16.png|450px]] |

= 域用户权限的修改 = | = 域用户权限的修改 = | ||

| 第63行: | 第63行: | ||

上述的“网络策略和访问服务”以及“路由和远程访问”的配置,已经允许WFilter通过Radius进行CHAP加密方式的认证。但是,CHAP的验证方式还需要对该用户启用选项“用可还原的加密来存储密码”。如下图: | 上述的“网络策略和访问服务”以及“路由和远程访问”的配置,已经允许WFilter通过Radius进行CHAP加密方式的认证。但是,CHAP的验证方式还需要对该用户启用选项“用可还原的加密来存储密码”。如下图: | ||

| − | [[文件:ngf_radius17.png]] | + | [[文件:ngf_radius17.png|800px]] |

也可以修改组策略,来对所有域中的用户启用该选项。如下图: | 也可以修改组策略,来对所有域中的用户启用该选项。如下图: | ||

| − | [[文件:ngf_radius18.png]] | + | [[文件:ngf_radius18.png|800px]] |

以上就是在域中启用Radius认证,并用WFilter进行远程Radius认证的基本步骤。本例中,域控制器用的是windows 2008 R2。其他版本的windows,配置可能会有些差异。仅供参考。 | 以上就是在域中启用Radius认证,并用WFilter进行远程Radius认证的基本步骤。本例中,域控制器用的是windows 2008 R2。其他版本的windows,配置可能会有些差异。仅供参考。 | ||

2016年12月3日 (六) 16:16的最新版本

本文将介绍如何启用域控制器的“Radius认证”功能,以及如何和“WFilter NGF”的“Web认证功能”进行结合,进行域用户的Web认证。

目录

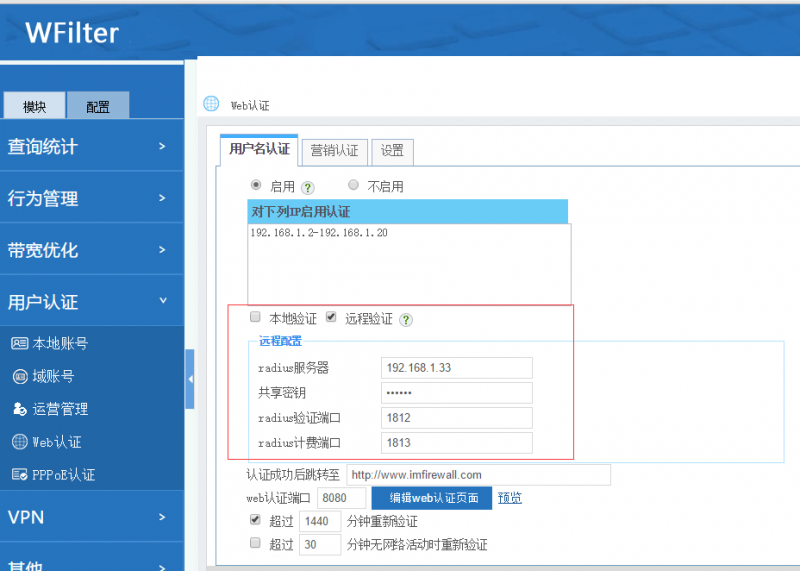

1 WFilter的配置步骤

在WFilter中,Web认证、PPPoE认证、VPN都可以支持“远程认证”,如下图:

Radius服务器填写域控制器的IP地址,端口默认。密钥需要和域控制器的Radius服务配置的密钥一致。

出现Web认证的页面时,直接输入域的登录用户名即可登录。

2 域控制器的配置步骤

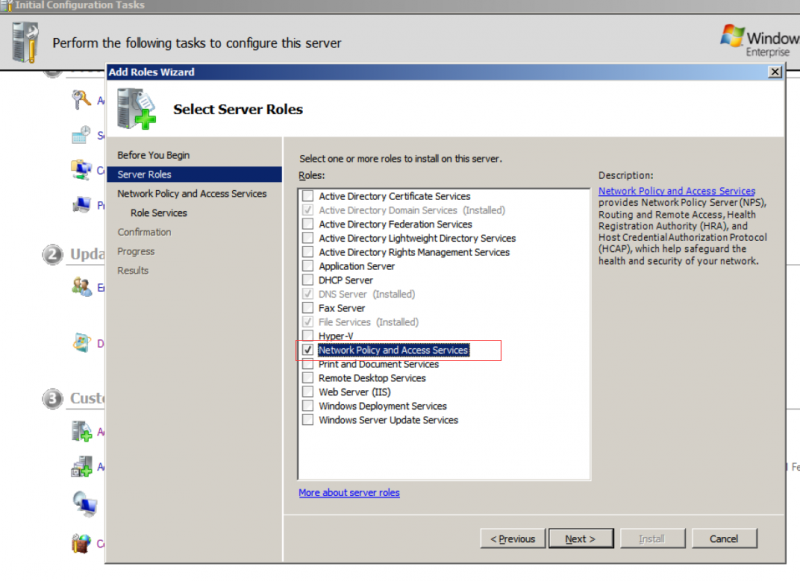

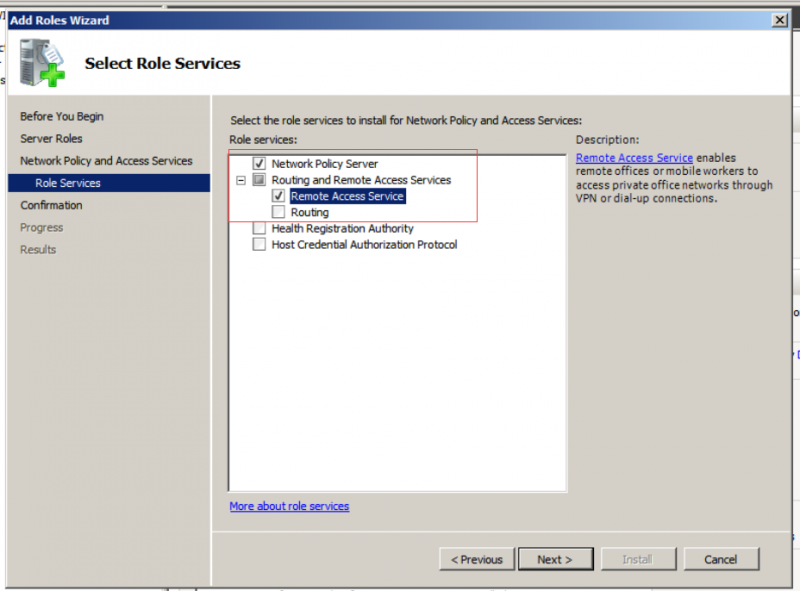

2.1 添加服务器角色

需要添加“网络策略和访问服务”以及“路由和远程访问”这两个服务器角色。如下图:

2.2 配置“网络策略和访问服务”的策略

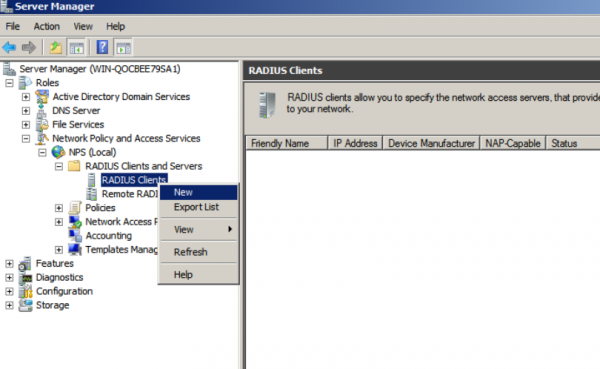

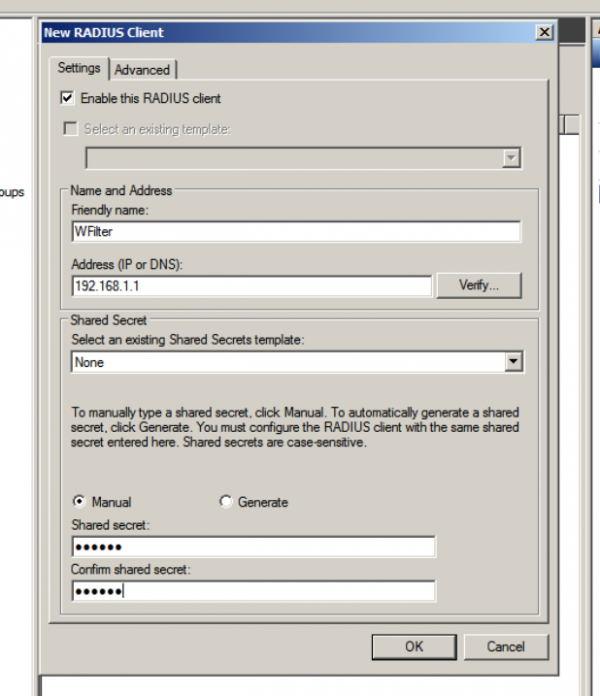

2.3 Radius客户端

在“网络策略和访问服务”的“Radius客户端”中点击“新增”,需要添加WFilter NGF的内网IP地址,共享密钥(shared secret,需要和WFilter中的配置一致)。

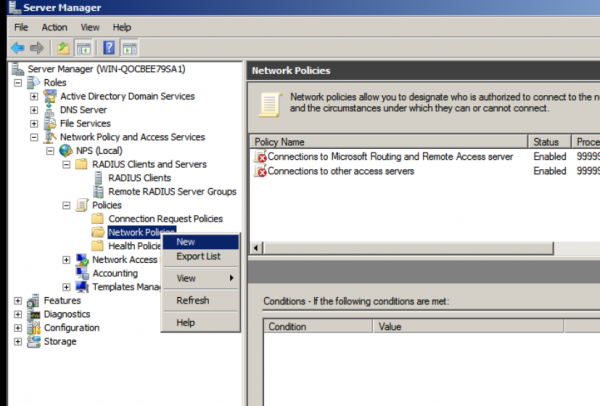

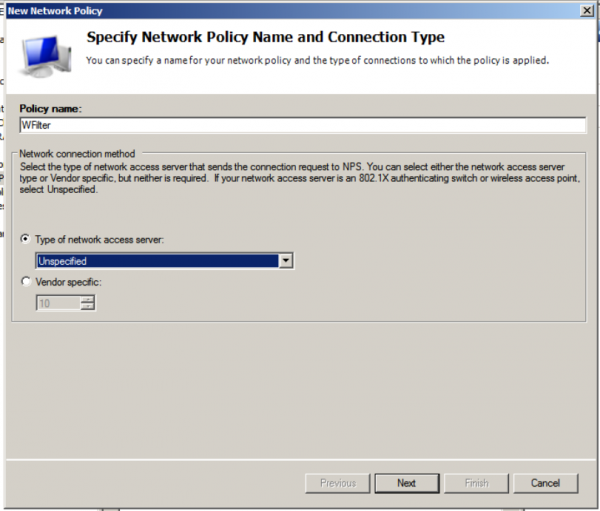

2.3.1 网络访问策略

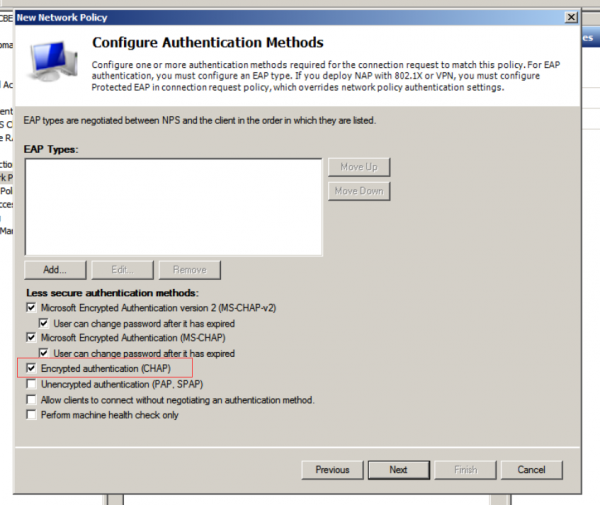

新建一个策略,权限为“允许访问”,在认证方式中,要勾选“CHAP”(这是WFilter内置的验证协议)。如下图:

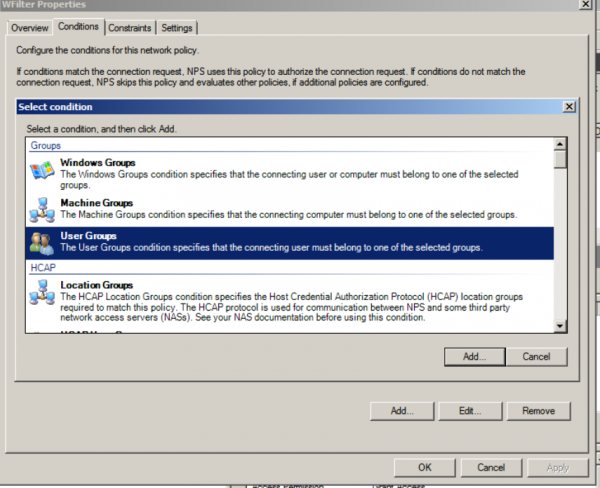

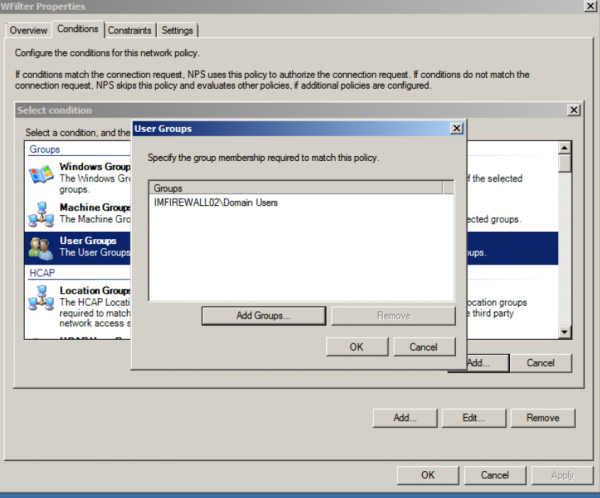

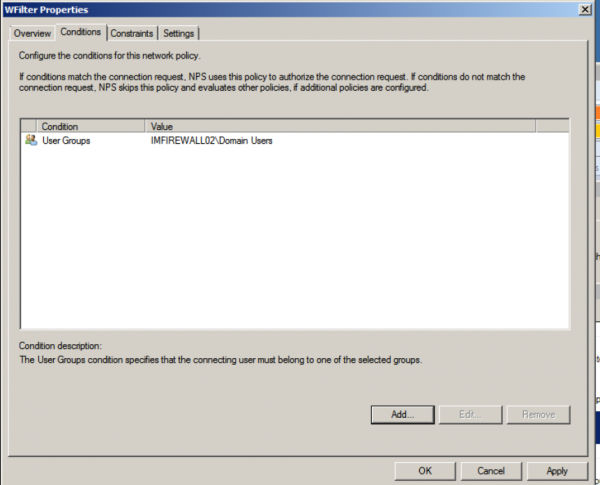

还需要把“Domain Users”添加到匹配条件(Conditions)中。

2.4 路由与远程访问的配置

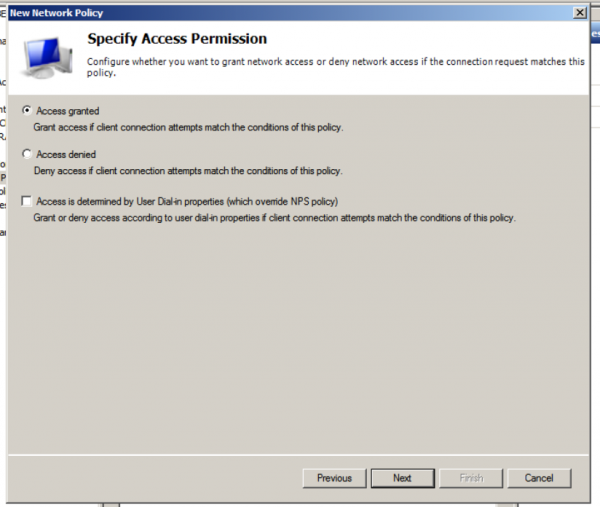

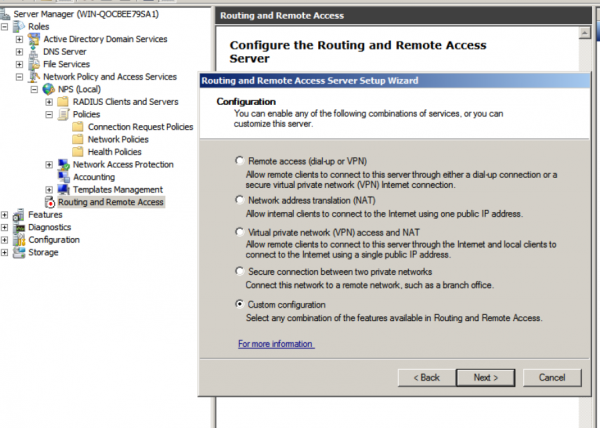

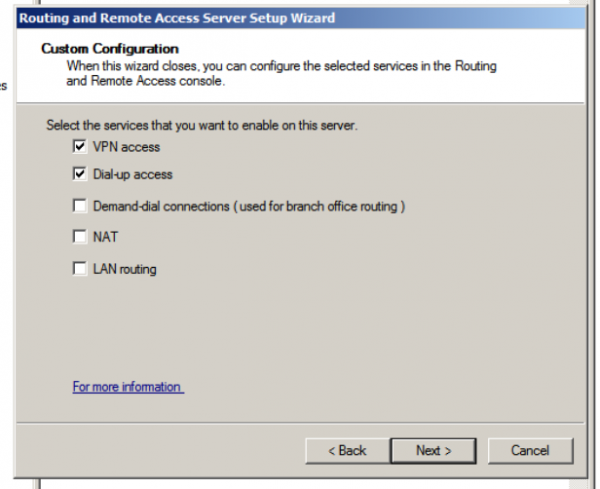

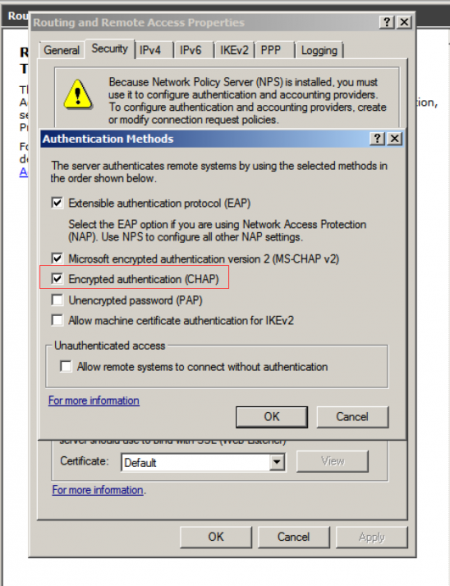

在“路由与远程访问”中,需要允许“CHAP”的验证方式,步骤如下图:

3 域用户权限的修改

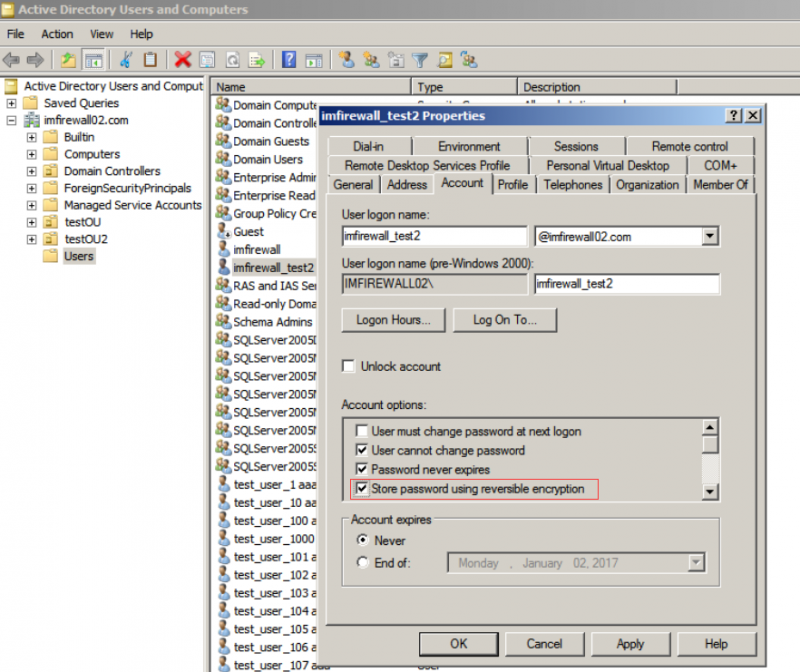

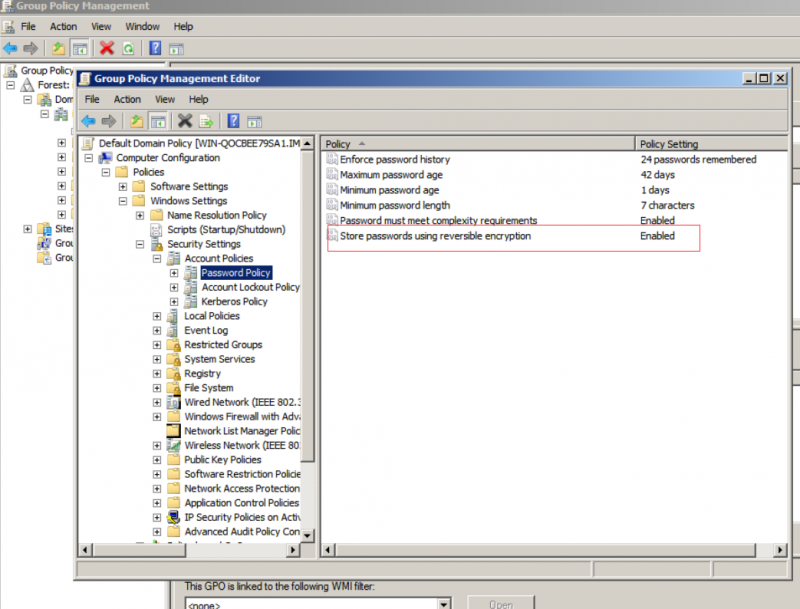

上述的“网络策略和访问服务”以及“路由和远程访问”的配置,已经允许WFilter通过Radius进行CHAP加密方式的认证。但是,CHAP的验证方式还需要对该用户启用选项“用可还原的加密来存储密码”。如下图:

也可以修改组策略,来对所有域中的用户启用该选项。如下图:

以上就是在域中启用Radius认证,并用WFilter进行远程Radius认证的基本步骤。本例中,域控制器用的是windows 2008 R2。其他版本的windows,配置可能会有些差异。仅供参考。